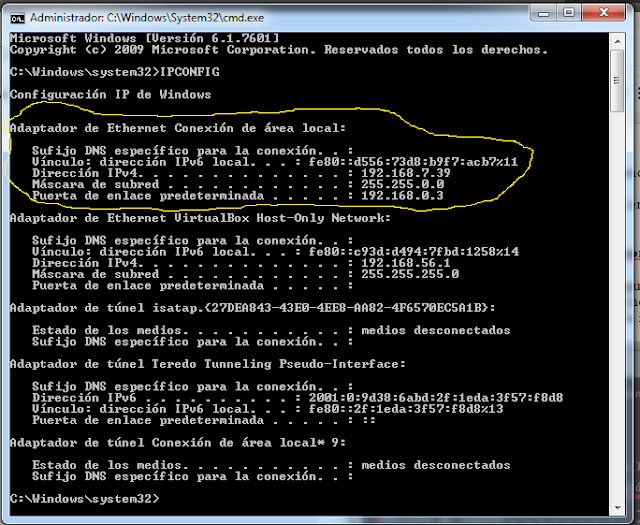

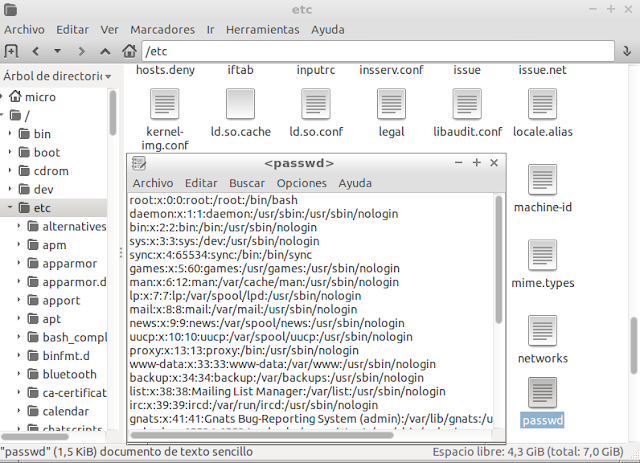

xarxa local

CABLEJAT DE XARXA LOCAL (2) Durada: 5 hores Data: 25/07/2017 NOM I COGNOMS Alumne/a 1: ALBERT ARTIGA MARTINEZ Alumne/a 2: FRANK ASTILLEROS CHAVES INTRODUCCIÓ I OBJECTIUS Aquesta pràctica és la segona activitat pràctica sobre cablejat de xarxa, de manera que l’alumnat coneix el context i la teoria del cablejat estructurat. A la pràctica repassarem els conceptes teòrics i pràctics del cablejat estructurat de xarxa. Es focalitzarà en aquesta ocasió l’adquisició d’habilitats per a la instal·lació dels punts de xarxa. L’aula de treball és l’aula taller. Els alumnes treballaran en parelles. Es tindrà la precaució de vetllar perquè cada component de la parella adquireixi rols actius durant el transcurs de la pràctica. L’objectiu és la contextualització pràctica dels conceptes de xarxa i cablejat, i la presa de contacte amb una eina de treball de xarxa: la grimpadora de tall i inserció. A més, s’introduiran els conceptes de seguretat al lloc de treball. MITJANS MATERIALS...